Arquivo para 2013

A PEC 479, banda larga é prioridade

A PEC 479 altera o artigo 5° da Constituição, oferecer banda larga à população deve ser  uma prioridade do Estado, uma vez que “na sociedade contemporânea, a universalização do acesso à informação consolida-se como elemento fundamental para o desenvolvimento econômico e social das nações” segundo seu autor o deputado Sebastião Bala Rocha (PDT-AP).

uma prioridade do Estado, uma vez que “na sociedade contemporânea, a universalização do acesso à informação consolida-se como elemento fundamental para o desenvolvimento econômico e social das nações” segundo seu autor o deputado Sebastião Bala Rocha (PDT-AP).

A argumentação é simples: oferecer banda larga à população deve ser uma prioridade do Estado, uma vez que “na sociedade contemporânea, a universalização do acesso à informação consolida-se como elemento fundamental para o desenvolvimento econômico e social das nações” conforme afirma o deputado eu a propôs.

A PEC foi proposta em 2010 pelo e aprovada pela Comissão de Constituição de Justiça da câmara em maio de 2011 e vê as mudanças sociais em curso, já que “a internet, em especial, desempenha papel crucial no processo de construção dessa nova realidade”.

A reunião está marcada para amanhã, dia 14/08/2013, no plenário 4 da Câmara dos Deputados, e se a PEC, de relatoria da deputada Gorete Pereira (PR-CE), for aprovada, será votada em dois turnos pelo plenário ainda este mês.

Conjectura de Goldbach é solucionada

O problema do logicismo é importante porque é parte do pensamento ainda corrente na literatura científica dos dias de hoje, as vezes até apresentada como novidade, mas que foi debate no início do século passado na Universidade de Viena, por isto ficou conhecido como Circulo de Viena, também é dela que partiram as correntes neopositivismo, uma revisão do pensamento positivista de Augusto Comte, já naquela época em decadência.

científica dos dias de hoje, as vezes até apresentada como novidade, mas que foi debate no início do século passado na Universidade de Viena, por isto ficou conhecido como Circulo de Viena, também é dela que partiram as correntes neopositivismo, uma revisão do pensamento positivista de Augusto Comte, já naquela época em decadência.

O circulo desenvolveu-se entre 1922 a 1936, dele fizeram parte nomes como Karnap, Kurt Gödel e W. V. Quine, mas o grupo se dissolveu durante a segunda guerra mundial.

A ele estava relacionados os problemas da lógica, e o Teorema da Incompletude de Gödel, segundo o qual todo sistema contém alguma negação e necessita de um “árbitro externo” e o último teorema de Fermat e a Conjectura de Goldbach faziam parte das conversas devido aos problemas lógicos ali tratados.

A Conjectura de Goldbach foi anunciada numa carta a Euler, em junho de 1742 quando ele propôs:

Todo número par maior que 2 pode ser escrito como soma de três números primos

Euler se interessou pelo problema e ampliou a conjectura:

Todo número maior que 2 pode ser escrito como a soma de dois primos.

As provas eram feitas calculando o número exaustivamente, conhecido em matemática como método da força bruta, em 1938, N. Pipping testou todos os números até 105.

Agora o peruano Harald Andrés Helfgott afirma ter provado em artigo submetido em 13 de maio de 2013, pela Cornell University, e as revisões iniciais indicam que o resultado é válido.

Obama alivia big-brother digital

A espionagem americana revelada por Edward Snowden, fez a popularidade de Obama caiu e agora o presidente dos EUA veio a público dizer que o programa de vigilância será mais claro e transparente.

o presidente dos EUA veio a público dizer que o programa de vigilância será mais claro e transparente.

Barack Obama revelou que o Patriot Act, lei que viabiliza ações unilaterais de espionagem, não mais irá armazenar os registros telefônicos e de acessos a internet de qualquer cidadão, mas diz que haverá “mais transparência e limites no uso desta autoridade”.

Agora corte secreta que aprova as ações da Agência Nacional de Segurança (NSA) deverá ter um representante representante público que defenda o interesse dos cidadãos, resta saber se este representante terá autonomia suficiente em casos de abusos.

Este representante defenderá liberdades civis e a privacidade dos cidadãos, também significativa é que a Casa Branca contará com um conselho de especialistas externos que poderão avaliar as ações do governo e publicá-las em um relatório bimestral.

Alguns sites como o The Verge, afirmam que não se sabe ao certo se estes especialistas serão ouvidos.

Novo aplicativo para vídeos

Em 2005 Hurley e Chen co-fundadores do YouTube, o maior site de vídeos do mundo, venderam para o Google 18 meses após o desenvolvimento do site, por US $ 1,76 bi.

para o Google 18 meses após o desenvolvimento do site, por US $ 1,76 bi.

Eles foram os dois primeiros funcionários a PayPal, um serviço de pagamento on-line líder que agora faz parte do eBay.

Após a venda criaram a AVOS, e em 2011 adquiriram o Delicious.com, um serviço lider de bookmarking.

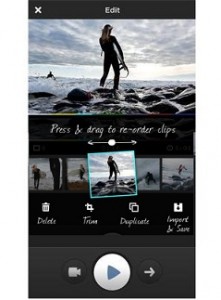

Agora, segundo o site TechCrunch, os criadores do YouTube lançou uma ferramenta para edição de vídeos, com foco na questão da videos médio e curto, variando de segundos a 68 minutos (mais de 1 hora) para a criação de videos de tamanho médio.

Já existem outros apps, indo doVine e ao Instagram, informa o site, mas o diferencial em relação a essas plataformas é que enquanto estas compartilham instantaneamente algo que aconteceu há poucos segundos, o MixBit terá a possibilidade de oferecer um material mais trabalhado, por exemplo que fale de um evento, para ser publicado mais tarde, como fazer editores em telejornais e documentários, por exemplo.

A ideia é inserir nos filmes de outras peças para criar seu próprio filme, e também usar o aplicativo para criar um novo filme, como um aplicativo móvel nativo, neste caso, vai até 16 segundos para que no final você juntar as peças e documentar alguma coisa.

A montagem poderá ter até 256 arquivos para fazer uma produção original, ainda que tenha pedaços de outras produções. A opção de compartilhamento estará também disponível podendo assim cair nas redes sociais (Facebook, Twitter, Google Plus e o próprio MixBit).

Caneta transforma tela comum em toque

Com a chegada do Windows 8 e as facilidades do html5 além  dos fotos, vídeos e sons, também a interatividade por toque chegou para ficar.

dos fotos, vídeos e sons, também a interatividade por toque chegou para ficar.

Mas o que fazer com as telas comuns que ainda usamos, uma caneta veio para transformá-las em telas de toque também.

O dispositivo Apen Touch 8, da E Fun, é fixado com um pequeno dispositivo com ímãs nos cantos da tela e conectado via USB ao computador, que tem na outra ponta a caneta “ótica”.

Então o movimento da caneta na tela torna a iteratividade idêntica ao de uma tela sensível ao toque, sem necessidade de nenhum software ou qualquer dispositivo a mais.

Na verdade a caneta não é ótica mas sim ultrassônica, já que usa a tecnologia de captura de movimentos por raios de infravermelho, na peça acoplada no monitor, ela capta os movimentos da caneta e criando a sensação de que os comandos são acionados pelo toque na tela.

O dispositivo é vendido nos EUA desde o início do ano a um preço de R$ 160, e está presente na CES 2013 como uma das novidades.

Marco civil: liberdade de espressão e segurança

O projeto Marco Civil (PL 5403/01, veja o texto na Convergência Digital) que deve estabelecer ainda  este mês a regulamentação da Internet no Brasil, terá avanços como a neutralidade, que significa que provedores não podem discriminar o tráfego entre usuários comuns e empresas.

este mês a regulamentação da Internet no Brasil, terá avanços como a neutralidade, que significa que provedores não podem discriminar o tráfego entre usuários comuns e empresas.

Mas na paranoia americana que vê um mundo em permanente guerra (acaba de fechar 12 embaixadas por ameaça terrorista), e em meio ás divulgações de Snoewden, volta agora o assunto da ditadura “Segurança Nacional”, “Soberania Nacional”, etc.

Não há como desculpar o governo americano pela invasão de privacidade de cidadãos que não tem nenhum processo crime contra eles, o que, entretanto devemos pensar é que o estado nacional ou não deve ter cuidados com dados privativos, apenas ter um banco de dados no Brasil não resolve o problema que é o que fazem com os dados.

Expusemos em dois posts anteriores as diferenças entre segurança e privacidade, todos desejamos segurança, mas devemos ser contra qualquer invasão e privacidade que não seja justificada por algum critério judicial bastante claro.

Infelizmente isto envolve uma visão do “soberano”, aliás de onde vem a palavra soberania, que é do pensamento liberal do início da modernidade, o que precisamos responder e nem o Marco Civil responde, é quais são os direitos e deveres do estado, e não apenas do cidadão, que é o assunto de “democratizar a democracia”.

Smartphone “open-source” chega este ano no Brasil

A Mozilla, empresa do navegador “open-source” Firefox já vende sem smartphone na Espanha, Colômbia e alguns países da Europa, é o primeiro smartphone com Firefox OS, e a empresa anunciou que o celular chegará ao Brasil ainda neste ano.

na Espanha, Colômbia e alguns países da Europa, é o primeiro smartphone com Firefox OS, e a empresa anunciou que o celular chegará ao Brasil ainda neste ano.

O aparelho havia sido lançado para desenvolvedores e hobistas, chamado de Geeksphone (Geeks é outra gíria para nerd), com a propaganda “um-tempo, preço promocional limitado” de € 149 / $ 196 (300 reais sem impostos aqui), mas não informava como seriam vendidos a um “preço padrão” via lojas onlin, que seria partir de setembro.

O modelo inicial foi chamado de Peak, com uma versão mais robusta chamada Peak +, com dupla memória RAM (1GB) e a versão mais recente do Firefox OS (v1.1).

As especificações, as mesmas para as duas versões, incluem o dual-core de 1,2 GHz Qualcomm 8225 chipset, tela multitouch de 4.3″ QHD IPS, câmera traseira de 8 megapixels (com flash), câmera frontal de 2 megapixels, e tri-band UMTS / HSPA , além de uma bateria de 1800 mAh, dize ter o melhor gerenciamento de bateria e melhor desempenho gráfico.

A empresa que está comercializando na Colombia é a Movistar, com dois modelos o One Touch Fire, da Alcatel, e o Open, da ZTE, por um preço em torno dos 200 mil pesos (cerca de R$ 242).

Mais sobre segurança e privacidade

O assunto é recorrente, na medida em que a internet (o meio físico inicial) e a Web (o aplicativo popular que teve seu início nos anos 90) foram expandindo, o assunto se tornou mais frequente, e agora é tema prioritário sobre o destino da Web.

que teve seu início nos anos 90) foram expandindo, o assunto se tornou mais frequente, e agora é tema prioritário sobre o destino da Web.

Agora com o ex hacker oficial do governo americano anunciou a espionagem americana sobre seus cidadãos e sobre outros países, isto se tornou mais importante na Web.

Mas segurança e privacidade não devem ser tratadas como tema único, embora seja impossível desvincular uma da outra, na privacidade o indivíduo sabe quais são as informações pessoas que permitem que sejam coletadas e publicadas e sabe como tratar esta informação, mas para tal deve saber como controlar esta privacidade.

Segundo artigo da AT & T estas informações podem ser recolhidas e seria correto olhá-las.

Aqui entra o aspecto de segurança, de segurança apenas, deveriam incluir os fatores que incluem a segurança física e humana, ou seja “apenas informação de segurança” onde fatores que incluem negócios, integridade física de pessoas e/ou recuperação de desastres possam estar incluídas nestes fatores, há uma norma internacional para isto a ISSO 17799.

Salvaguardando informações do cliente, isto significa que qualquer site ou ferramenta social (não apenas o Facebook, mas principalmente ele) deve proteger a segurança, confidencialidade e integridade das informações de um “cliente”.

Gerenciamento e identidade de Acesso e Gerenciamento (IAM, Identity and Access anda Management), que é sem dúvida o fator mais crítico de privacidade, mas nem sempre é dada a devida atenção devido a dificuldade e custo de implementação.

Usuários muitas vezes são empregados, clientes, fornecedores ou um simples acesso computacional ao ambiente e se envolvem em serviços corporativos sem saber que o fazem.

Os próprios ambientes estão se tornando cada vez mais complexos, fazem ofertas “sabendo” o gosto do cliente, explorando sua capacidade de consumo e interconectando aplicativos.

As nuvens são um perigo especial para esta invasão de privacidade, o SOA (Serviços orientados a Arquitetura), já que sua própria função como serviço é para uso de funções ou serviços e não apenas de aplicações tradicionais, e isso faz com que o controle de acesso muito mais difícil.

Segurança, codificação, teste e gerenciamento de aplicativos é outro fator de riscos, pois ataques a aplicativos tem uma grande facilidade de sucesso devido as vulnerabilidades na maioria dos códigos de programas, são famosos para programadores, os riscos dos programas escritos em Java, mas as fragilidades implicam a forma como muitos programas e serviços foram implementados.

Tais descobertas podem ser acidentais, como recentemente foram descobertas nos sistemas Androids e iOS da Apple, mostrando que isto não é privilégio de nenhuma empresa, mas são importantes que sejam sanados quando detectados e que as empresas avisem seus clientes, como um recall de peças, mas isto não é feito.

Os aspectos de segurança não são poucos, mas devem incluir ainda: a proteção e encriptação dos dados, proteção contra malwares (vírus), gestão e monitorização de risco operacional.

Smartphone com cara Google

A Motorola Mobile, que foi vendida para Google pelo valor  de U$ 12 ,5 milhões, apresenta dois anos depois o seu primeiro aparelho desta nova fase: o Moto X.

de U$ 12 ,5 milhões, apresenta dois anos depois o seu primeiro aparelho desta nova fase: o Moto X.

Ele tem processador Qualcomm Snapdragon S4, bateria de 2.200 mAh, com autonomia de 13 horas de conversação, podendo chegar a 48 horas de uso, sem nenhuma carga nova.

A memória é 2 GB de RAM, como versões de 16 GB ou 32 GB de armazenamento, tela de 4,7 polegadas, câmera traseira fotografa possui 10 megapixels e 2 mega na dianteira, faz filmagem com resolução de 1080p nas cameras transeira e é ativada mexendo o aparelho, a conectividade admite 4G.

Entre os novos aplicativos destacam-se o Motorola Connect, que permite ao usuário utilizar diversas funções dos aparelhos através do navegador Google e o Motorola Migrate, que permite mover dados como fotos, vídeos, músicas, contatos do aparelhe e do chip, além de registros de chamada e SMS.

O aparelho poderá ser customizado pelo usuário e seu lançamento está previsto para o final de agosto nos EUA, Canadá e América Latina, lá no preço de US$ 199.

Segurança e privacidade nas redes sociais

Segurança e privacidade não são a mesma coisa, na verdade muitas vezes segurança (que governos e empresas querem) podem trabalhar contra a privacidade (que o usuário quer), veja o caso Snowden.

(que governos e empresas querem) podem trabalhar contra a privacidade (que o usuário quer), veja o caso Snowden.

A segurança fundamentalmente depende das empresas que disponibilizam redes sociais e dos governos, aqui não se exclui ninguém, que deveriam reconhecer os direitos dos cidadãos.

O direito a privacidade é algum de toda a vida humana, não apenas das redes sociais, já pensou em alguém abrir uma carta sua, mesmo que fosse alguém da família ?

A privacidade é antiga nas redes sociais, há dois anos, nas redes sociais os usuários tinham uma opção de chave criptográfica chamada TLS (Transport Security Layer), que pode ser claramente vista com o aparecimento do “https” no endereço da Web, a URL dos browsers.

A TLS é a sucessora do SSL (Secure Sockets Layer), ele é um sistema de chaves “públicas” de criptografia para assegurar mais privacidade na troca de dados nas duas pontas da conexão.

Todos que trabalham na área estão conscientes que há muito trabalho a fazer, mas o primeiro será conscientizar os usuários que eles tem como manter sua privacidade, organizando os critérios de publicação e visibilidade de suas mensagens e depois usando técnicas adequadas.